La máquina Enigma fue inventada

por un ingeniero alemán Arthur Scherbius, un experto en electromecánica que

tras la primera guerra mundial quiso aplicar la tecnología existente para

mejorar los sistemas de cartografía de los ejercicios. Su idea consistía en

aplicar el cifrado de Vigenere que consistía en aplicar un algoritmo de sustitución

de unas letras por otras.

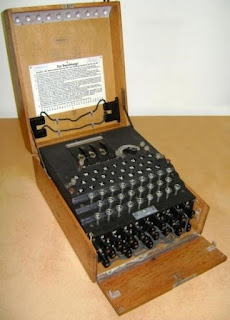

La máquina Enigma consistía de un teclado conectado a una unidad de

codificación. La unidad de codificación contenía tres rotores separados cuyas

posiciones determinaban como sería codificada cada letra del teclado. Lo que

hacía que el código Enigma fuera tan difícil de romper era la enorme cantidad

de maneras en que la máquina se podía configurar. Primero, los tres rotores de

la máquina se podían escoger de un grupo de cinco letras, y podían ser cambiados

e intercambiados para confundir a los descifradores. Segundo, cada rotor podía

ser ubicado en una de veintiséis diferentes letras. El mecanismo consistía en

una serie de teclas, con las letras del alfabeto, al igual que una máquina de

escribir, que en realidad eran interruptores que accionaban los dispositivos

eléctricos y hacían mover unos cilindros rotatorios. El funcionamiento, cara al

usuario, era bastante sencillo. El operador tenía que teclear las letras de su

mensaje y anotar las letras que devolvía la máquina (a través de un alfabeto

que se iba iluminando).

El código a usar se fijaba con las posiciones de los cilindros que

constaban, cada uno, de 26 cables que se conectaban al teclado pero, con la

particularidad, que el primer cilindro giraba un veintiseisavo de vuelta

después de cada pulsación, de tal manera que la posición de las conexiones iba

cambiando con cada entrada del teclado, obteniendo un cifrado polialfabético. Además,

para dar mayor robustez, el segundo cilindro sólo daba un giro cuando el

primero había completado 26 giros y el tercero cuando el segundo había dado sus

correspondientes 26 y añadió la posibilidad de que los rodillos pudiesen ser

intercambiados de posición, de manera que el número de posibilidades aumentase

hasta tener 105.456 alfabetos.

La cartografía es una batalla intelectual entre el diseñador del código

y el descifrador. El reto trata el diseñador del código es mezclar y enredar un

mensaje de salida hasta el punto en que no pueda ser descifrado en caso de que

el enemigo lo intercepte. Sin embargo, la cantidad de manipulación matemática

posible se ve limitada por la necesidad de despachar los mensajes de manera

rápida y eficiente. La fortaleza del código Enigma alemán era que el mensaje

cifrado era sometido a varios niveles de codificación a una velocidad muy alta.

El reto para el descifrador era tornar un mensaje interceptado y romper el

código antes de que el contenido del mensaje dejara de ser relevante. Un

mensaje alemán que daba la orden de destruir un barco británico tenía que ser

descifrado antes de que el barco fuera hundido.

Referencias

http://hipertextual.com/2011/07/la-maquina-enigma-el-sistema-de-cifrado-que-puso-en-jaque-a-europa

http://www.exordio.com/1939-1945/militaris/espionaje/enigma.html

http://users.telenet.be/d.rijmenants/en/enigma.htm

http://historiaybiografias.com/maquina_enigma/